В этом материале мы хотим обсудить не самую очевидную, но вполне реальную опасность для любой организации — потерю данных через каналы побочных электромагнитных излучений и наводок (ПЭМИН). Компании, работающие в строго регулируемых отраслях, прекрасно знакомы и с самой проблемой, и со способами технической защиты информации (ТЗИ). Однако, за пределами этих сфер, уровень осведомлённости о рисках, связанных с этими факторами, зачастую остаётся невысоким. Часто руководители с готовностью инвестируют в сетевую безопасность, недооценивая риски технической уязвимости.

Данные о прямых случаях утечки информации, связанных именно с ПЭМИН, зачастую не разглашаются из-за конфиденциальности расследований. Однако анализируя факты и статистику инцидентов, эксперты предсказывают рост подобных угроз.

- Многочисленные инциденты (хотя и не всегда публично связанные с этой проблематикой) указывают на высокий интерес злоумышленников для получения несанкционированного доступа к информации, в обход стандартных сетевых барьеров. Регулярно фиксируются и пресекаются попытки радиоэлектронной разведки, направленные на объекты с критически важной информацией.

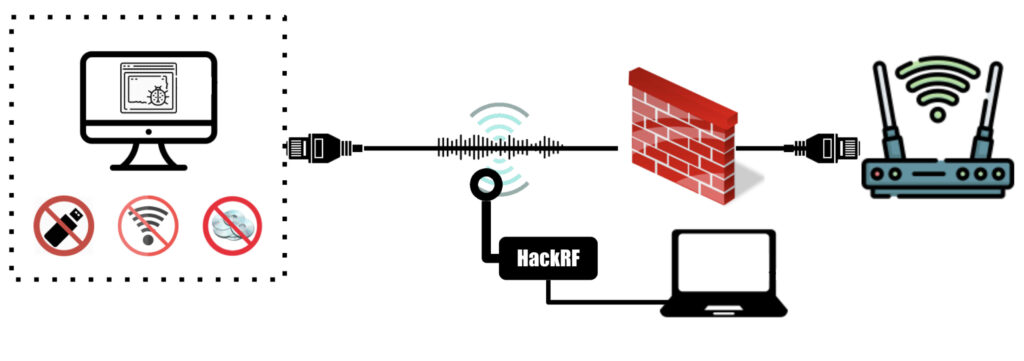

- Рост доступности оборудования для перехвата. Специализированная аппаратура — больше не проблема. На рынке в большом количестве есть относительно недорогое оборудование, способное перехватывать и анализировать электромагнитные импульсы любого характера.

- Поскольку при работе любого электронного устройства ПЭМИ возникают естественным образом, то отличить «нормальное» излучение от целенаправленного перехвата бывает крайне сложно. Это делает такие коварные атаки особенно опасными.

Побочные электромагнитные излучения — это нежелательные сигналы, которые генерируются практически при работе любого электронного устройства, обрабатывающего или передающего информацию. Компьютеры, ноутбуки, мониторы, серверы, принтеры, клавиатуры, мыши, сетевое оборудование, телефоны, аудио- и видеосистемы — всё это потенциальные источники таких электромагнитных импульсов.

При обработке сигналов в электронных компонентах возникают высокочастотные колебания, которые могут модулировать электромагнитное поле вокруг устройства, создавая излучение, несущее в себе информационный сигнал. Если такое излучение выходит за пределы охраняемой территории и может быть перехвачено аппаратурой злоумышленника (например, из соседнего здания, припаркованного автомобиля или даже скрытого устройства), оно может быть расшифровано. Именно здесь кроется главная опасность — перехват возможен даже без физического доступа к сети или самому устройству.

Основная опасность ПЭМИ заключается в их способности создавать технические каналы утечки информации (ТКУИ), которые сложно обнаружить стандартными методами. Электромагнитные каналы связаны с излучением непосредственно компонентов устройств (мониторов, процессоров, генераторов). Это основной канал, который может распространяться на десятки метров. Электрические импульсы могут возникать в цепях питания, заземления или в проводных соединениях (например, в USB-проводах или аудиокабелях), вызывая наводки, которые также несут информационный сигнал.

Атаки могут осуществляться, как стационарными средствами радиоразведки, расположенными за пределами охраняемой зоны, так и портативными устройствами, скрытно установленными на территории объекта или использующими ближайшие удобные точки для перехвата. Представьте, что ваш конфиденциальный документ, выведенный на экран монитора, может быть «прочитан» через антенну, установленную в припаркованном неподалеку автомобиле, или через специальное устройство, незаметно встроенное в офисную технику.

Например, специалист по безопасности проводит аудиторскую проверку. Компьютер сотрудника, работающего с квартальным финансовым отчётом, подключён к ЖК-монитору. При стандартном рабочем процессе видеосигнал, передаваемый на монитор, модулирует электромагнитное поле, несущее информацию о пикселях на экране. С помощью направленной антенны и комплекса анализа спектра, расположенного в соседнем офисе, злоумышленник может «поймать» это излучение. Затем, после обработки сигнала, можно будет восстановить изображение на экране с высокой степенью детализации, включая даже набираемый текст или конфиденциальные данные, отображаемые в режиме реального времени. Такой перехват может осуществляться на расстоянии до 100 метров, не оставляя следов в системных или сетевых журналах.

Эффективное противодействие злоумышленникам требует комплексного подхода, учитывающего как природу самих излучений, так и способы их нейтрализации. Существуют активные методы подавление излучения в виде генераторов помех, которые создают электромагнитное излучение, маскирующее информационный сигнал. Использование такого оборудования требует контроля, так как излучение может негативно сказаться на здоровье людей. Пассивные методы создают физический барьер, препятствующий выходу электромагнитного излучения, за счет экранирования комплексов, помещений и устройств.

Наши защищённые моноблоки разработаны специально для защиты от ПЭМИН и могут использоваться, как автоматизированные рабочие места (АРМ). Вся производимая техника соответствует строгим требованиям регуляторов (ФСБ, ФСТЭК) к техническим средствам защиты информации. Наличие аппаратных модулей защиты от несанкционированного доступа в сочетании с специальным программным обеспечением (СП/СИ) для ТЗИ и защищённой операционными системами, создают многоуровневый барьер.

Важно понимать, что никакие, даже самые совершенные технические средства, не будут эффективны без системы профессиональных мер, которая строится на продуманных процедурах и культуре безопасности. Регулярное проведение специальных исследований являются ключевым элементом, позволяющим выявлять потенциальные каналы утечки ПЭМИН и оценивать эффективность внедренных мер. Эффективным инструментом является классификация помещений по степени конфиденциальности обрабатываемой информации, что позволяет внедрять соответствующие меры защиты, исходя из реальных рисков. И, конечно, нельзя забывать о человеческом факторе. Персонал должен быть осведомлён о возможных рисках, связанных с его действиями, такими как использование несертифицированных устройств или неосторожное размещение оборудования, что может существенно повысить уязвимость системы.

Предыдущая публикация

Предыдущая публикация